1. Phishing

Phishing adalah jenis serangan rekayasa sosial yang sering digunakan untuk mencuri data pengguna, termasuk kredensial login dan nomor kartu kredit. Ini terjadi ketika seorang penyerang, menyamar sebagai entitas tepercaya, menipu korban untuk membuka email, pesan instan, atau pesan teks.

2. Malware

Malware (perangkat lunak berbahaya) adalah setiap perangkat lunak yang sengaja dirancang untuk menyebabkan kerusakan pada komputer, server, klien, atau jaringan komputer. Berbagai jenis malware ada, termasuk virus komputer, cacing, Trojan horse, ransomware, spyware, adware, perangkat lunak nakal, wiper, dan scareware.

3. Spoofing

Spoofing adalah tindakan menyamar komunikasi dari sumber yang tidak dikenal sebagai berasal dari sumber yang dikenal dan dipercayai. Spoofing dapat berlaku untuk email, panggilan telepon, dan situs web, atau bisa lebih teknis, seperti komputer yang menyamar alamat IP, Address Resolution Protocol (ARP), atau server Domain Name System (DNS).

4. Encryption

Enkripsi adalah metode di mana informasi dikonversi menjadi kode rahasia yang menyembunyikan makna sebenarnya dari informasi tersebut. Ilmu tentang mengenkripsi dan mendekripsi informasi disebut kriptografi. Dalam komputasi, data yang tidak dienkripsi juga dikenal sebagai teks biasa, dan data yang dienkripsi disebut sebagai teks sandi.

5. Adware

Adware adalah bentuk malware yang menyembunyikan diri di perangkat Anda dan menampilkan iklan kepada Anda. Beberapa adware juga memantau perilaku online Anda. Adware menggunakan browser untuk mengumpulkan riwayat penjelajahan web Anda agar dapat 'mengincar' iklan yang tampak disesuaikan dengan minat Anda.

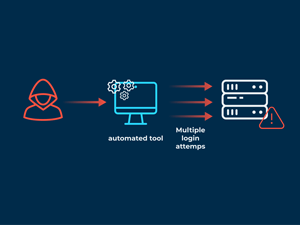

6. Brute Force Attack

A brute-force attack is a method of attack in which a high level of computing power is used to crack secure accounts by repeatedly and systematically entering many different user passwords and combinations. The attacker systematically checks all possible passwords and passphrases until the correct one is found.

7. Keystroke Logging (Keylogger)

Keystroke logging, often referred to as keylogging or keyboard capturing, is the action of recording the keys struck on a keyboard, typically covertly, so that a person using the keyboard is unaware that their actions are being monitored. Data can then be retrieved by the person operating the logging program.

8. Bot

Sebuah bot adalah aplikasi perangkat lunak yang diprogram untuk melakukan tugas-tugas tertentu. Bot bersifat otomatis, yang berarti mereka berjalan sesuai dengan instruksi mereka tanpa memerlukan pengguna manusia untuk secara manual memulai mereka setiap saat. Bot sering meniru atau menggantikan perilaku pengguna manusia. Umumnya mereka melakukan tugas-tugas yang berulang, dan mereka dapat melakukannya jauh lebih cepat daripada pengguna manusia.

9. Botnet

Botnet adalah kumpulan perangkat yang terhubung ke internet yang terinfeksi malware yang memungkinkan peretas untuk mengendalikannya. Penjahat cyber menggunakan botnet untuk memulai serangan botnet, yang meliputi aktivitas jahat seperti kebocoran kredensial, akses tanpa izin, pencurian data, dan serangan DDoS.

10. Remote Access Trojan (RAT)

Sebuah Trojan akses jarak jauh (RAT) adalah program malware yang mencakup pintu belakang untuk kontrol administratif atas komputer target. RAT biasanya diunduh secara tidak terlihat dengan program yang diminta pengguna - seperti game - atau dikirim sebagai lampiran email.

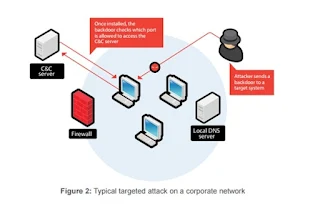

11. Backdoor

Backdoor adalah istilah yang merujuk pada akses perangkat lunak atau perangkat keras dari sistem komputer tanpa terdeteksi. Backdoor dapat dibuat oleh pengembang sendiri sehingga mereka dapat dengan cepat dan mudah melakukan perubahan kode tanpa perlu login ke sistem.

12. Firewall

A firewall is a network security system that monitors and controls incoming and outgoing network traffic based on predetermined security rules. A firewall typically establishes a barrier between a trusted network and an untrusted network.

13. Payload

A payload is a set of malicious codes that carry crucial information that can be used to hack any device beyond limits that you can't imagine. Malware payloads can be distributed by a range of vectors, including via worms, phishing emails and other delivery mechanisms.

14. Worm

The worm is a standalone malicious program which spreads from computer to computer, but unlike a virus, it has the capability to travel without any human action. A worm takes advantage of file or information transport features on the system, which is what allows it to travel unaided.

15. Denial of Service (Dos)

Serangan penolakan layanan adalah serangan cyber di mana pelakunya mencoba membuat mesin atau sumber daya jaringan tidak tersedia bagi pengguna yang dimaksud dengan sengaja atau tidak sengaja mengganggu layanan dari host yang terhubung ke Internet secara sementara atau tidak terbatas.

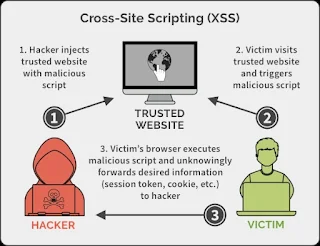

16. Cross-site Scripting (XSS)

Cross-site scripting adalah jenis kerentanan keamanan yang biasanya ditemukan dalam aplikasi web. Serangan XSS memungkinkan penyerang untuk menyuntikkan skrip sisi klien ke halaman web yang dilihat oleh pengguna lain. Kerentanan cross-site scripting dapat digunakan oleh penyerang untuk melewati kontrol akses seperti kebijakan asal yang sama.